Protection supérieure et gestion centralisée

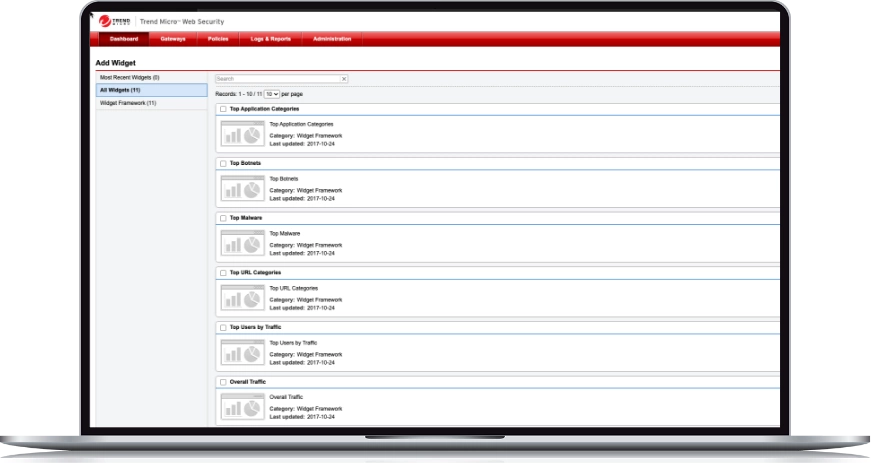

Surveillez l'utilisation du web et gérez les règles grâce à une console de gestion unifiée.

Neutralisez les menaces avant qu'elles n'atteignent les endpoints et les dispositifs mobiles.

Protégez vos utilisateurs, qu’ils soient sur ou hors du réseau d’entreprise.

Protégez-vous contre les menaces avancées et inconnues avec de multiples couches de sécurité.

Visibilité sur les applications cloud et contrôle des accès

Vous permet de contrôler et de gérer l'accès aux services cloud pour vos utilisateurs.

Identifie 30 000 services cloud non soumis à une politique de sécurité et applique les règles d'accès définies par les administrateurs IT.

Neutralise l’accès aux comptes personnels pour les services cloud soumis à la politique de sécurité.

Options de déploiement flexibles

Une seule licence, trois options de déploiement des passerelles : cloud, sur site et hybride.

Solution basée sur le cloud : évite les dépenses et la mobilisation de ressources résultant d’un backhauling du trafic et à la gestion de plusieurs passerelles Web sécurisées.

Hybride : déployez des appliances virtuelles sur site pour les sites majeurs d’entreprise, tout en protégeant les plus petits sites et les utilisateurs mobiles avec une passerelle Web cloud.

Des options adaptées à vos ressources et qui répondent à vos besoins de sécurité

Trend Micro™ Web Security™ Advanced vous offre une protection contre les menaces évolutives sur les menaces Web, le filtrage des URL et le contrôle applicatif, ainsi que des fonctionnalités professionnelles telles que :

- L'analyse des fichiers inconnus en sandbox

- La visibilité des applications cloud et le contrôle des accès

- La prévention des pertes de données

Vous n'avez besoin que de fonctions essentielles ? Trend Micro™ Web Security™ Standard vous offre une protection simplifiée.

COMPAREZ LES OPTIONS

Choisissez le service le mieux adapté à vos besoins

Explorer les ressources associées

Fiche produit

REJOIGNEZ PLUS DE 500 000 CLIENTS DANS LE MONDE ENTIER

Vos premiers pas avec Web Security